SUJET DE VEILLE

BTS SIO 1 - 2

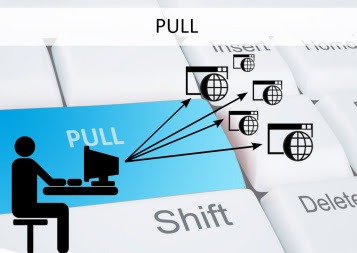

METHODE DE VEILLE UTILISEE : VEILLE PULL

Dans le cadre de cette veille technologique, j’ai principalement utilisé une veille de type PULL, c’est-à-dire une recherche active d’informations.

Cette méthode consiste à consulter régulièrement des sources fiables et spécialisées pour rester informé sur le sujet de l’hameçonnage.

Je me suis rendu sur :

Des sites d’actualité comme France Info ou BFMTV pour suivre les cas récents d’attaques.

Des plateformes sociales comme X (Twitter) pour accéder aux publications de professionnels en cybersécurité.

Des blogs et forums spécialisés pour comprendre les nouvelles techniques de phishing utilisées.

Ce mode de veille m’a permis d’être autonome dans la recherche et de croiser les informations pour en garantir la fiabilité

VEILLE HAMECONNAGE - BTS SIO 1

30/04/24

Voici mon diaporama de veille de première année de BTS SIO, portant sur le sujet de l'hameçonnage. Vous pouvez le consulter ci-dessous.

Définition - C'est quoi ?

L’hameçonnage, ou phishing, est une technique frauduleuse utilisée par des cybercriminels pour tromper les utilisateurs afin de leur soutirer des informations personnelles : identifiants, mots de passe, données bancaires...

Cette attaque se fait souvent via un faux e-mail ou SMS, imitant un organisme officiel (banque, impôts, entreprise, etc.) incitant la victime à cliquer sur un lien ou à fournir ses informations.

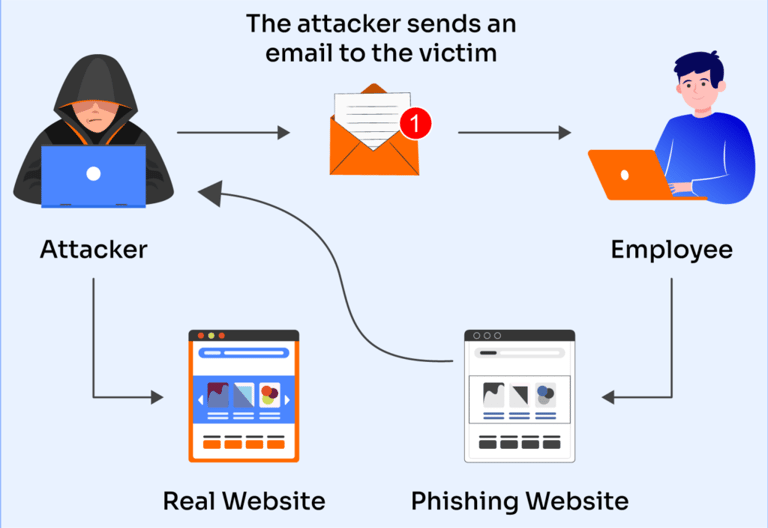

Comment ça marche ?

1. Envoi d’un message (email, SMS, appel) paraissant légitime.

2. Lien redirigeant vers un site factice imitant un vrai site.

3. La victime saisit ses identifiants → les données sont captées.

4. Le pirate les utilise pour accéder aux comptes ou voler de l'argent.

Utilisé par qui ? Pour quoi faire ?

Cybercriminels isolés ou groupes organisés.

Pour :

Vol d’argent

Vol d’identité

Intrusion dans des systèmes informatiques

Propagation de logiciels malveillants (ex : ransomware)

Mots clés associés :

Phising : forme générale d'hameçonnage

Spear phishing : attaque ciblée (ex : entreprise)

Smishing : hameçonnage via SMS

Vishing : hameçonnage via appel vocal

Filoutage : terme en français

Hameçonnage : orthographe courante

Evolution du phénomène :

Attaques de plus en plus ciblées et sophistiquées

Utilisation de l’IA pour générer des messages crédibles

Croissance des attaques via réseaux sociaux ou messageries instantanées

Les campagnes de phishing peuvent maintenant imiter des voix ou répliquer des interfaces web à l'identique

Outils de veille utilisés :

Google Actualités – actualités sur les mots-clés : "phishing", "cybersécurité", "attaque"

X (anciennement Twitter) – veille en temps réel via comptes spécialisés en cybersécurité

France TV Infos, BFMTV – actualités et cas récents de cyberattaques en France

Conclusion

L’hameçonnage reste aujourd’hui une des menaces les plus fréquentes en cybersécurité, notamment dans les entreprises.

Il est essentiel de mettre en place des mesures de prévention, de sensibiliser les utilisateurs, et d’effectuer une veille régulière pour détecter les nouvelles méthodes utilisées.

VEILLE PERSONNELLE - BTS SIO 2

24/09/24

Présentation du sujet :

Voici ma veille de deuxième année de BTS SIO, portant sur le sujet des cyberattaques. Vous pouvez le consulter ci-dessous.

Le sujet de cette veille porte sur les cyberattaques, un phénomène en constante évolution avec l’avènement des nouvelles technologies.

L’objectif est de suivre les actualités, comprendre les enjeux et identifier les types de cyberattaques, les menaces associées ainsi que les solutions de cybersécurité.

Définition :

Une cyberattaque est une action malveillante menée par des individus ou groupes via des réseaux ou systèmes informatiques dans le but de perturber, voler ou endommager des données ou services.

Ces attaques peuvent être réalisées pour accéder à des informations sensibles ou extorquer de l’argent.

Mots-clés utilisés :

Cyberattaque

Hameçonnage

Attaque IA

Hack

DDos

Quishing

Outils utilisés (sources) :

Google Actualités

Evolution :

Le Quishing :

Le quishing combine "QR code" et "phishing" (hameçonnage). L'attaque consiste à inciter les victimes à scanner un QR code frauduleux, conduisant à un site malveillant ou de phishing. Cela permet aux cybercriminels de voler des informations sensibles telles que des identifiants ou des données bancaires. Un exemple d'attaque par QR code a été recensé lors des Jeux Olympiques 2024, où des QR codes falsifiés ont été placés pour récupérer des données personnelles.

Cyberattaques IA :

L’utilisation de l’intelligence artificielle dans les cyberattaques a permis de renforcer et d’automatiser certaines attaques. Par exemple :

Phishing avancé : L’IA est utilisée pour créer des e-mails de phishing plus convaincants.

Deepfakes : Les vidéos et voix générées par IA permettent aux cybercriminels de se faire passer pour des dirigeants d'entreprise, comme dans le cas où un employé d'une multinationale a transféré 24 millions d'euros après avoir été trompé par un deepfake du directeur financier.

Automatisation des attaques : L’IA permet d’effectuer des attaques à grande échelle et plus rapidement.

Évasion des défenses : Des systèmes d’IA sont utilisés pour contourner les mécanismes de sécurité.